Bug Bounty là gì? Các vụ tấn công bảo mật trong năm 2022 đã làm nổi bật tầm quan trọng của các chương trình săn lỗi. Cùng ViMoney tìm hiểu Bug Bounty là gì và một số nền tảng tổ chức Bug Bounty Web3 uy tín.

Bug Bounty là gì?

Bug Bounty (tạm dịch là tìm lỗi săn tiền thưởng) là chương trình bảo mật được tổ chức bởi các dự án, doanh nghiệp hoặc bên thứ ba nhằm thu hút cộng đồng tìm ra và báo cáo lỗ hổng bảo mật (bug) trong hệ thống công nghệ. Trong đó, khoản tiền thưởng (bounty) sẽ được trao cho những người tìm ra lỗi, thông thường lỗi tìm ra càng nghiêm trọng thì tiền thưởng sẽ càng lớn.

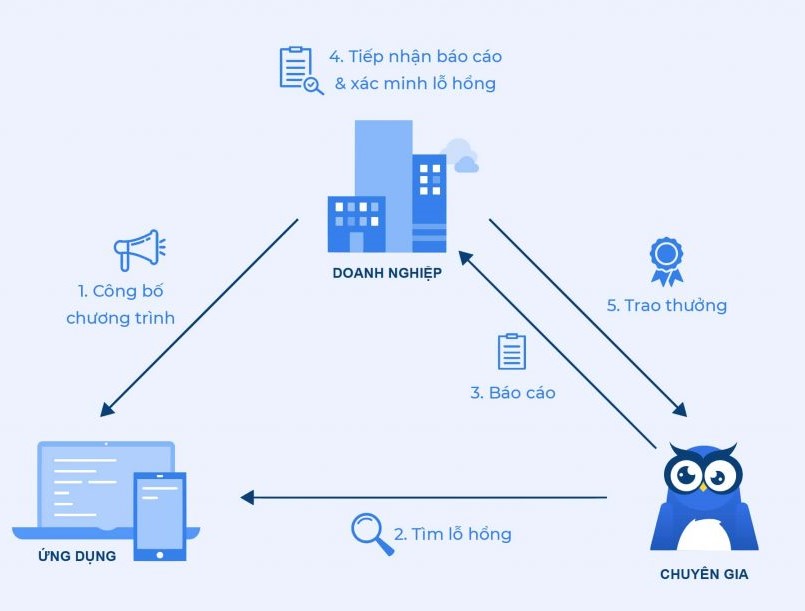

Một chương trình săn lỗi tiêu chuẩn trong Web3 gồm hai đối tượng chính như sau:

- Đơn vị tổ chức: Chính dự án hoặc một bên thứ ba đứng ra tổ chức. Đây là đơn vị chịu trách nhiệm thiết kế và công bố chương trình, đồng thời trao thưởng.

- Hacker mũ trắng: Là những người tham gia săn bug, họ có thể đến từ nhiều nền tảng khác nhau từ chuyên gia an ninh mạng, quản lý kỹ thuật (SRE), tư vấn bảo mật,…

Bug Bounty là cầu nối kết nối hai đối tượng là dự án (đang có nhu cầu quản trị bảo mật) và hacker mũ trắng (tìm kiếm thu nhập cùng động cơ tốt đẹp). Một số nền tảng tổ chức Bug Bounty Web3 uy tín có thể kể đến gồm Immunefi(thành lập 2020) và HackenProof (thành lập 2017).

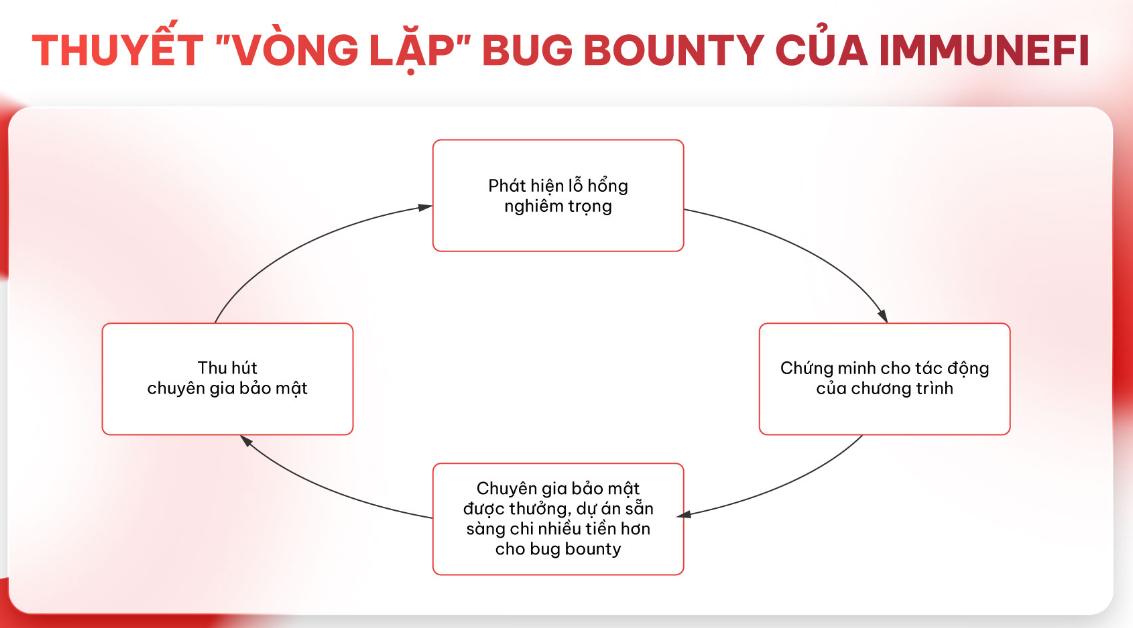

Ví dụ, mô hình hoạt động của Immunefi sẽ gồm một vòng lặp tự bổ sung như sau:

- Dự án thu hút các chuyên gia bảo mật;

- Các chuyên gia bảo mật giúp phát hiện các lỗ hổng có nguy cơ đe dọa cao;

- Điều này chứng minh cho tác động của việc trao thưởng lớn;

- Chuyên gia bảo mật được thưởng hậu hĩnh, các dự án khác sẵn sàng chi đậm cho thưởng bug bounty; và quay lại bước 1.

3 loại chương trình chính trên các nền tảng Bug Bounty

- BBP: Viết tắt của Bug Bounty Program. Đây là các chương trình chính trên các nền tảng Bug Bounty. Mỗi chương trình sẽ có một mức tiền thưởng khác nhau cho các lỗi mà các Researcher tìm được.

- VDP: Viết tắt của Vulnerability Disclosure Program. Các chương trình này chấp nhận các báo cáo lỗ hổng hợp lệ tuy nhiên sẽ không trả tiền thưởng mà thay vào đó sẽ trả điểm thưởng. Các nền tảng Bug bounty sẽ dựa vào số điểm thưởng mà bạn có để mời bạn vào các chương trình Private.

- Private: Các chương trình trong Private giới hạn số lượng Researcher tham gia. Ngoài ra thông tin chương trình được giữ bí mật trên các nền tảng Bug bounty (nếu có), chỉ những người được mời mới biết tới sự tồn tại của chương trình và được phép tham gia.

Phạm vi của chương trình:

Scope hay còn gọi là phạm vi của chương trình nêu các quy tắc tham gia cho một chương trình tiền thưởng. Các quy tắc của một chương trình tiền thưởng thường gồm 2 mục chính:

- Phạm vi tìm lỗi sẽ bao gồm các môi trường được trả tiền thưởng khi tìm ra lỗi trên môi trường đó. Ví dụ một chương trình public Wealthsimple của HackerOne có phạm vi được trả tiền thưởng bao gồm: Môi trường web (bao gồm các subdomain nằm trong 2 domain là wealthsimple.com và simpletax.ca trừ help.wealthsimple.com, support.wealthsimple.com) và hai môi trường App là Android và IOS.

- Các lỗi được trả thưởng: Thông thường các chương trình sẽ đưa ra danh sách các báo cáo lỗ hổng không được trả tiền thưởng. Các báo cáo được coi là lỗ hổng bảo mật không nằm trong danh sách trên sẽ được trả tiền thưởng tương ứng theo mức độ nguy hiểm. Các lỗi không được trả tiền thưởng thường là các lỗ hổng sau:

– Các lỗ hổng liên quan đến DOS/ DDOS

– Clickjacking nhưng không mang lại tác động thực sự nguy hiểm

– Self XSS

– Spam, sử dụng email giả mạo, Phishing

– Rate limit testing

– Các lỗ hổng tại các phiên bản cũ hoặc hết hạn

– Thiếu SSL hoặc thiếu Cookie flag

Tiền thưởng: Với mối chương trình, mức tiền thưởng lại được đánh giá khác nhau tuy nhiên thường được phân theo 4 mức: Low, Medium, High, Critical. Các lỗ hổng được báo cáo sẽ được đánh điểm theo CVSS, từ đó được xếp vào các mức phù hợp. Mức nguy hiểm càng cao thì càng được nhiều tiền thưởng

Các thách thức đối với Bug Bounty Web3

Nhiều năm trước, Bug Bounty Web3 đã phải đối mặt với các vấn đề như:

- Cấu trúc của chương trình săn lỗi chưa được định hình mà phải luôn tinh chỉnh và rất khó để duy trì;

- Có rất ít chương trình được tổ chức, với phần thưởng hạn chế;

- Hacker chỉ chọn tham gia chương trình treo thưởng cao;

- Luôn trong tình trạng “khát talent”.

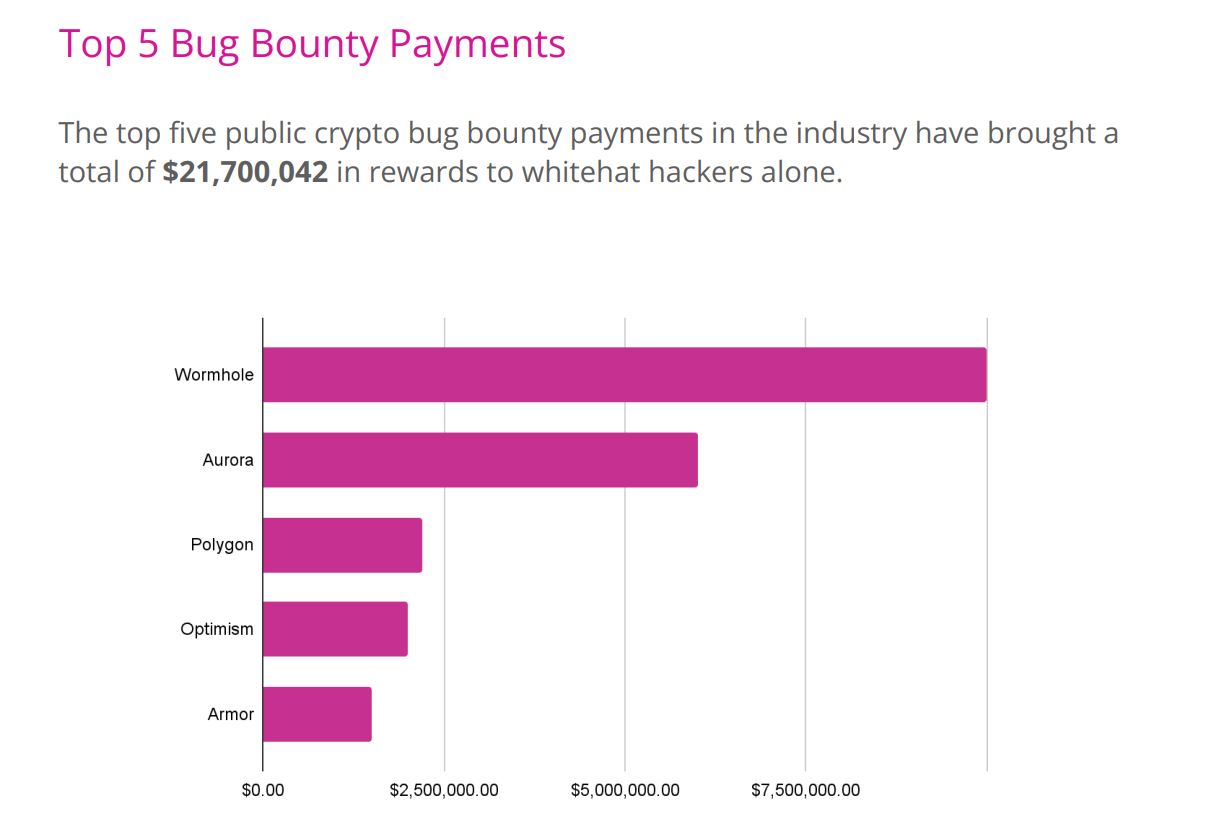

Một điều quan trọng là, phần thưởng Bug Bounty trong Web3 được yêu cầu rất cao. Lấy một ví dụ cụ thể, trong khi Google (đại diện cho Web2) tổng chi 8,7 triệu USD cho các chương trình săn lỗi vào năm 2021, thì chỉ trong một lần chạy chương trình, nền tảng cross-chain Wormhole đã trả cho hacker mũ trắng 10 triệu USD cho một phát hiện lỗi cấp hệ thống.

Lý giải cho sự chênh lệch tiền thưởng của Web2 và Web3, chính là vì các lỗ hổng trong không gian Web3 có thể dễ dàng dẫn đến việc mất tiền trực tiếp, chủ yếu là do lượng tiền được cất giữ trong các hợp đồng thông minh.

Trải qua nhiều thăng trầm cùng thị trường tiền mã hóa giai đoạn 2021-2022, giá trị của các chương trình “tìm lỗi săn thưởng” dần được công nhận. Được các dự án cân nhắc đầu tư và “chi đậm” hơn, các quỹ đầu tư đồng ý rót vốn vào đơn vị đứng ra tổ chức.

Nền tảng tổ chức bug bounty lớn nhất ngành crypto là Immunefi đã trao thưởng tổng 52 triệu USD trong năm 2022, ghi nhận mức thưởng lớn nhất trong lịch sử Bug Bounty mảng Web3.

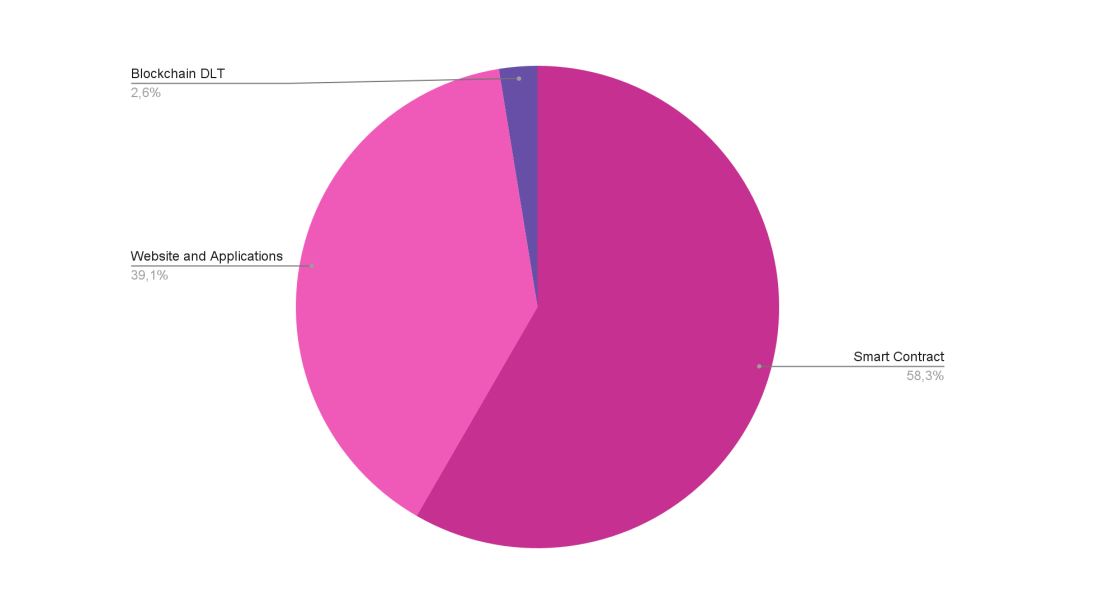

Đơn vị này cũng thống kê phần lớn các lỗ hổng được phát hiện nằm ở lớp smart contract (hợp đồng thông minh), tiếp theo sau đó là tầng website và ứng dụng, trong khi các giao thức blockchain thì ít khi có lỗi. Một điểm đáng lưu ý là mức độ nghiêm trọng của các lỗi cũng được chia đều, không có một mức độ nào chiếm đa số, cho thấy không có sự che giấu trong những lỗi được hacker mũ trắng báo cáo lên.

Ngoài ra, hàng trăm chương trình đã được tổ chức trên DeFi với tiền thưởng lên đến 8 chữ số. Khoảng 150 triệu USD có sẵn dành riêng cho việc trao thưởng. Theo ước tính của Immunefi về chi phí rủi ro mà lỗ hổng tìm thấy có thể gây ra, các chương trình Bug Bounty đã cứu được hơn 40 tỷ USD cho các dự án DeFi và ngành tiền mã hoá, nổi bật là các sự cố liên quan đến Polygon và Solana.

Tiềm năng của Bug Bounty Web3

Hiện nay, Bug Bounty Web vẫn phải đối mặt với nhiều khó khắn như:

- Bug: Bug trong Web3 không giống bug trong Web2 và có nhiều điểm khác biệt. Ví dụ, ở Web2, hacker sẽ xác định lỗ hổng nằm trong phần mềm (CWE), trong khi Web3 sẽ xác định lỗ hổng trong hợp đồng thông minh (SWC);

- Phạm vi tấn công: Bề mặt tấn công vào một hệ thống công nghệ rất rộng và khó đo đạt được, trong khi mã lập trình của blockchain thì ngày càng phức tạp;

- Khát nhân tài: Hiện nguồn nhân lực làm việc trong mảng Web3 vẫn chưa dồi dào như lĩnh vực công nghẹ thông tin truyền thống. Kết hợp với độ phức tạp của blockchain, cùng sự đòi hỏi về mặt thời gian, công sức, kết quả dường như rất mông lung cho các lập trình viên muốn tìm kiếm phần thưởng bug bounty vì chưa chắc đã dò thấy lỗi, làm không nhiều người cảm thấy mặn mà với việc thử sức trong môi trường này.

- Bài toán kỹ năng: Một người tham gia am hiểu về giao thức Web3 có thể không giỏi về các giải pháp bridge và ngược lại. Tuy nhiên, cả hai lại cần thiết để một nhà nghiên cứu có thể phát hiện lỗ hổng trong quá trình giao thức và bridge hoạt động chung với nhau. Điều này cho thấy việc đào tạo lập trình, một cách toàn diện và hệ thống, sẽ cần thiết để tạo ra một nguồn nhân sự vững vàng.

Dựa trên tầm nhìn của CEO Immunefi Mitchell Amador, các chương trình Bug Bounty sẽ có giá trị phần thưởng trên dưới 1 tỷ USD vào năm 2025. Hàng trăm triệu USD tiền thưởng sẽ được trả hàng năm, từ đó đẩy hàng loạt hoạt động bảo mật trong không gian. Vị CEO dự đoán mỗi một dự lớn sẽ điều hành một chương trình trao thưởng chuyên nghiệp của riêng họ, với mục tiêu tạo động lực thu hút các hacker mũ trắng tham gia thử nghiệm và giúp dự án phòng ngừa các rủi ro tấn công bảo mật trong tương lai.

TUYÊN BỐ TỪ CHỐI TRÁCH NHIỆM: Các quan điểm và ý kiến được thể hiện bởi tác giả, hoặc bất kỳ người nào được đề cập trong bài viết này, chỉ nhằm mục đích cung cấp thông tin và không cấu thành lời khuyên về đầu tư. Tiền điện tử có rủi ro cao, hãy cẩn trọng trong giao dịch.